Los ciberdelincuentes los usan para generar redes bot o servidores Proxy.

Utilizar la configuración predeterminada, específicamente nombre de usuario y contraseña, hace que la mayoría de los dispositivos que se conectan a Internet sean vulnerables a ataques cibernéticos.

Dispositivos distintos de las computadoras y teléfonos inteligentes, como ruteadores y cámaras de vigilancia, utilizan el sistema operativo Linux.

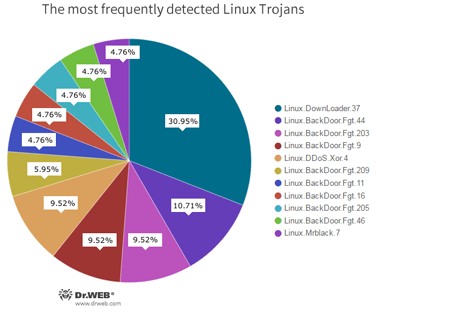

La empresa Doctor Web ha publicado un interesante estudio sobre los troyanos Linux más frecuentemente detectados, incluyendo los que han sido diseñados para atacar a los dispositivos de la Internet de las Cosas (IoT). La investigación muestra que los troyanos instalados con más frecuencia en dispositivos comprometidos son aquellos que realizan ataques DDoS.

De acuerdo con los expertos de Doctor Web los cibercriminales están cada vez más interesados en el sistema Linux para la propagación de troyanos y generar redes bots para ataques DDoS. Algunos troyanos Linux son utilizados para convertir al dispositivo infectado en servidor proxy.

11 mil 636 ataques de troyanos Linux se han registrado desde mediados de septiembre de 2016. De estos ataques, 9 mil 582 fueron realizados a través del protocolo SSH; y 2 mil 54 a través del protocolo Telnet.

Los ciberdelincuentes instalaron 15 diferentes programas de malware, la mayoría de los cuales pertenecen a las familias Linux.DownLoader, Linux.DDoS, y Linux.BackDoor.Fgt.

Para comprometer el dispositivo Linux los cibercriminales se aprovechan de la vulnerabilidad que representa el mantener las credenciales predeterminadas de inicio de sesión para conectarse usando los protocolos Telnet o SSH.

Es evidente que intentan siempre utilizar las cuentas de usuario “root”, en el caso de Telnet, o “admin” en el caso de SSH. De ahí la importancia de que desde el primer uso se cambien las credenciales de acceso predeterminadas. Además de usar contraseñas fuertes, es recomendable cambiar el nombre de la cuenta de usuario por uno que sea difícil de identificar evitando nombres personales, de roles o puestos, o el uso de los textos “root” o “admin“. [Dr.Web en ASI]