Por Stu Sjouwerman, KnowBe4 Blog

Los investigadores de Abnormal Security han identificado dos técnicas que los atacantes están utilizando para eludir los filtros de seguridad del correo electrónico. La primera táctica aprovecha el hecho de que Microsoft Office 365 envía confirmaciones de lectura automatizadas para los correos electrónicos que se eliminan sin ser leídos.

“El estafador prepara un ataque BEC (en este caso, un correo electrónico de extorsión), y manipula los encabezados de correo electrónico (‘Disposition-Notification-To’) para que el objetivo reciba una notificación de recepción de lectura de M365, en lugar del atacante”, explican los investigadores. “El correo electrónico de extorsión se envía, pasa por las soluciones de seguridad tradicionales y llega a la bandeja de entrada de los empleados, donde Abnormal lo corrige automáticamente. Sin embargo, aunque el correo electrónico de extorsión original se corrigió automáticamente, el encabezado del correo electrónico manipulado activó una notificación de recibo de lectura al objetivo que incluye el texto de la extorsión”.

En el ejemplo compartido por Abnormal, el asunto del mensaje no leído era “Tengo el control total de tu dispositivo”, que podría captar la atención del usuario incluso si el correo electrónico no termina en su bandeja de entrada.

La segunda técnica implica redirigir una respuesta automática fuera de la oficina a otro empleado dentro de la organización.

“Similar a la estafa de recibos de lectura, el estafador prepara un ataque BEC (otro correo electrónico de extorsión), y manipula los encabezados de los correos electrónicos (“Reply-To”) ”, escriben los investigadores. “La diferencia aquí es que, si el objetivo tiene activada la Respuesta de Fuera de la Oficina, la notificación puede dirigirse a un segundo objetivo dentro de la organización, no al atacante. Al igual que con el ataque Read Receipts, el correo electrónico de extorsión pasa por las soluciones de seguridad tradicionales y llega a la bandeja de entrada de los empleados, donde Abnormal lo corrige automáticamente. Aunque el correo electrónico de extorsión original se corrigió automáticamente, el encabezado del correo electrónico manipulado desencadenó una respuesta de Fuera de la Oficina a un segundo objetivo que incluye el texto de la extorsión”.

Los ciberdelincuentes siempre encuentran nuevas formas de sortear las medidas técnicas de seguridad. La capacitación en concientización sobre seguridad en la nueva escuela puede brindarle a su organización una capa esencial de defensa al enseñar a sus empleados a identificar los correos electrónicos de phishing que inevitablemente se escabullen.

Abnormal Security tiene la historia.

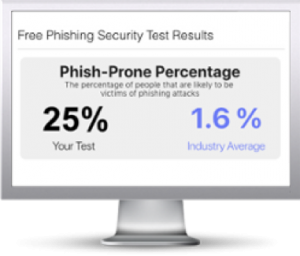

Prueba de seguridad de phishing gratuita

¿Sus usuarios caerían en los ataques de phishing convincentes? Dé el primer paso ahora y descúbralo antes que los malos. Además, vea cómo se compara con sus pares con los puntos de referencia de la industria de phishing. El porcentaje de propensión a la suplantación de identidad suele ser más alto de lo esperado y es una gran munición para conseguir presupuesto.

Así es como funciona:

- Inicie inmediatamente su prueba para hasta 100 usuarios (sin necesidad de hablar con nadie)

- Seleccione entre más de 20 idiomas y personalice la plantilla de prueba de phishing según su entorno

- Elija la página de destino que ven sus usuarios después de hacer clic

- Muestre a los usuarios qué banderas rojas se perdieron o una página 404

- Reciba un PDF por correo electrónico en 24 horas con su porcentaje de propensión a phishing y gráficos para compartir con la administración

- Vea cómo su organización se compara con otras en su industria