Para Oleg Afonin, experto en seguridad de Elcomsoft, romper las contraseñas es más rápido y fácil utilizando ataques de diccionario en lugar de fuerza bruta.

Un diccionario con las contraseñas filtradas más populares, como la lista de las 10 mil contraseñas más utilizadas, permite resolver hasta un 30% de los casos en cosa de minutos.

Los algoritmos de aceleración GPU actuales, el cloud computing y los ataques distribuidos ayudan con mucho para romper contraseñas. Pero en cuanto a velocidad muchas veces es mejor el diccionario.

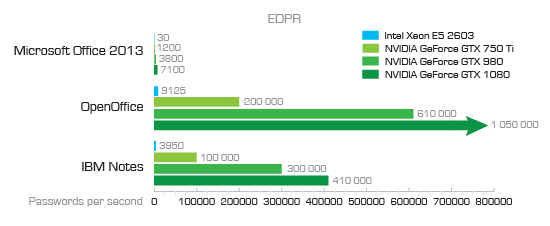

Según Afonin el hardware más reciente puede ofrecer velocidades apenas aceptables al atacar con fuerza bruta los formatos de protección modernos como las contraseñas de Microsoft BitLocker u Office 2013. Un ataque a un documento de Office 2013 en una PC equipada con una tarjeta NVIDIA GTX 1080 ocuparía apenas 7,100 contraseñas por segundo.

Según la conformación de la contraseña será el número de combinaciones posibles para intentos de romperla. Una contraseña simple de sólo 6 letras minúsculas y sin ningún número u otro caracter resultaría en 309 millones de combinaciones posibles. Una PC equipada con la tarjeta GTX 1080 llevaría 12 horas en romperla bajo fuerza bruta al ser capaz de probar 7,100 contraseñas por segundo en el caso de Microsoft Office 2013.

Sin embargo, mediante un ataque de diccionario, con contraseñas obtenidas de ataques cibernéticos y ampliamente difundidas, el tiempo de rompimiento puede ser menor.

De acuerdo con Afonin, usando las 10 mil contraseñas principales como un diccionario personalizado para realizar un ataque con Elcomsoft Distributed Password Recovery, se podría romper el 30 por ciento de las contraseñas en cuestión de segundos.

El usuario tiende a elegir las mismas contraseñas, muchas veces de diccionario porque ya se encuentran en listas que han sido difundidas ampliamente y que son utilizadas como primer ataque para romper contraseñas.