Microsoft corrigió 15 vulnerabilidades críticas de seguridad.

Microsoft corrigió 15 vulnerabilidades críticas de seguridad.

El martes de parches de este mes, Microsoft publicó actualizaciones de seguridad para 77 vulnerabilidades en los productos:

- Microsoft Windows

- Internet Explorer

- Microsoft Edge

- Microsoft Office and Microsoft Office Services and Web Apps

- Azure DevOps

- Open Source Software

- .NET Framework

- Azure

- SQL Server

- ASP.NET

- Visual Studio

- Microsoft Exchange Server

De las vulnerabilidades corregidas, 15 son de severidad Crítica y se encuentran principalmente en Internet Explorer, Edge, ChakraCore, Windows, Visual Studio, Team Foundation Server, ASP.NET, .NET Framework, y Azure.

Dos vulnerabilidades (CVE-2019-1132 y CVE-2019-0880) corregidas son de día cero y se encuentran bajo ataque de explotación para elevación de privilegios. Otras cinco (CVE-2019-0865, CVE-2018-15664, CVE-2019-0962, CVE-2019-1068, CVE-2019-1129) han sido divulgadas públicamente y al parecer no han sido objeto de ataque de explotación. Es previsible que los ciberdelincuentes intenten aprovecharlas para ataques dirigidos.

Microsoft también ha publicado el aviso sobre una vulnerabilidad de secuencias de comandos entre sitios en la edición local de Outlook para la web (antes Outlook Web App), recomendando la mitigación de bloquear los archivos SVG a través de una configuración de política.

Es recomendable dar prioridad al parche de la vulnerabilidad CVE-2019-0785, de ejecución remota de código en el servidor DHCP de Windows configurados para ejecutarse en modo de conmutación por error.

Las últimas actualizaciones de la pila de servicios para cada versión de Windows se puede encontrar aquí, cuya lista será actualizada cada vez que se lance una nueva actualización de la pila de servicios.

Es recomendable verificar que las actualizaciones sean aplicadas, en particular las catalogadas como críticas ya que alguna de las vulnerabilidades corregidas podría ser explotada permitiendo la ejecución remota de código sin interacción con el usuario. Por ejemplo al acceder a páginas web o correo electrónico con malware que se ejecuta sin que el usuario se dé cuenta.

Las actualizaciones de Windows 10 son acumulativas y están disponibles a través del catálogo de Microsoft Update. Las actualizaciones para Windows RT 8.1 y Microsoft Office RT están disponibles a través de Windows Update.

Adobe publicó 3 actualizaciones de seguridad.

De su lado, el mismo martes de parches, Adobe publicó actualizaciones de seguridad para los productos:

- Adobe Dreamweaver

- Adobe Experience Manager

- Adobe Bridge CC

Ninguna de las actualizaciones publicadas por Adobe es de severidad crítica.

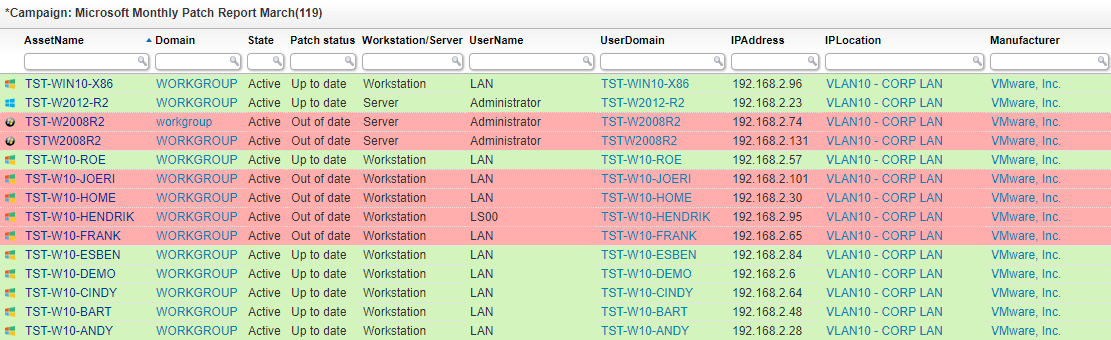

Verifique si sus computadoras tienen la última actualización de Microsoft

Lansweeper es una solución de software para la gestión de los activos de software, el inventario de la red, inventario de software, entre otras funcionalidades, además de ser una herramienta útil para la auditoría de licencias de software.

Lansweeper es una solución de software para la gestión de los activos de software, el inventario de la red, inventario de software, entre otras funcionalidades, además de ser una herramienta útil para la auditoría de licencias de software.

Con Lansweeper podrá verificar si las computadoras cuentan con los parches de Microsoft. Use el Informe de Auditoría para verificar que los activos en su red están en la última actualización de parches de Microsoft. Está codificado por colores para ofrecerle una descripción rápida y sencilla de qué activos se encuentran en la última actualización de Windows y cuáles aún deben parchearse.

Vulnerabilidades múltiples en Firefox, Intel y Adobe

Con Lansweeper no sólo puede auditar si los activos en su red están actualizados con los parches más recientes de Microsoft. También puede hacerlo para otro software o hardware inclusive.

- Informe de auditoría Firefox. Identifique las instalaciones obsoletas de Mozilla Firefox y Mozilla Firefox ESR, y actualice para evitar vulnerabilidades a ataques de explotación mediante la ejecución de código arbitrario bajo el contexto del usuario. De ser éste administrativo, el atacante podría instalar programas; ver, cambiar, o eliminar datos; o crear nuevas cuentas con derechos administrativos de usuario.

- Informe de Auditoría SSD/HDD. Identifique las unidades de estado sólido (SSD) Intel para centros de datos y la herramienta de diagnóstico del procesador Intel que no cuentan con el parche de seguridad reciente de Intel y párchelos para evitar que un atacante explote las vulnerabilidades para obtener una elevación de privilegios en una máquina previamente infectada.

- Informe de Auditoría Adobe. Identifique si los activos en su red están ejecutando las últimas actualizaciones de Adobe e instale los parches.

Es recomendable implementar las actualizaciones previo análisis de impacto para no afectar la estabilidad de los sistemas.

Si aún no tiene Lansweeper, descargue una versión de prueba gratuita de Lansweeper para ejecutar el informe de auditoria de su interés.